DeepSeek har fått mye medieoppmerksomhet for sine KI-modeller, spesielt DeepSeek-R1, som konkurrerer med ledende KI-systemer som OpenAI sitt o1-modell, med sin kostnadseffektivitet og ytelse. Som følge av denne oppmerksomheten, satte Wiz Research-teamet seg ned for å utføre et «angrep», og vurdere virksomhetens eksterne sikkerhet og identifisere mulige sårbarheter.

«I løpet av få minutter, fant vi en offentlig tilgjengelig ClickHouse-database koblet til DeepSeek, helt åpent og uautentisert, som eksponerte sensitive data. Den var lagt ut på oauth2callback.deepseek.com:9000 og dev.deepseek.com:9000»

- Nagli, Wiz analytiker

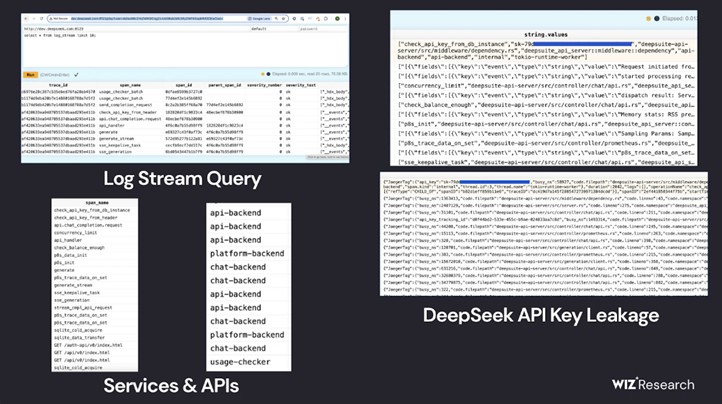

Videre forteller Nagli at de detekterte to åpne porter (8123 & 9000), som etter hvert ledet til en offentlig og eksponert ClickHouse database. Ved å utnytte ClickHouse sitt http-grensesnitt, fikk de tilgang til en liste med åpne datasett, der ett av datasettene avslørte svært sensitive data. Dette datasettet inneholdt over 1 million loggoppføringer, med informasjon som mulig kunne gi trusselaktører full kontroll over sensitive opplysninger som chat-historikk, API-nøkler, backend-informasjon og interne data, uten noen form for autentisering.

Dette betyr at en hvilken som helst person med riktig tilgang kunne hentet ut millioner av loggfiler og høysensitive data.

«Dette tilgangsnivået utgjorde en kritisk risiko for DeepSeeks egen sikkerhet og for sluttbrukerne. Ikke kan en angriper hente sensitive logger og faktiske chat-meldinger, men de kan også potensielt eksfiltrere klartekst passord og lokale filer sammen med proprietærinformasjon direkte fra serveren»

- Nagli, Wiz analytiker

Så snart Wiz fikk avdekket sårbarheten, tok de kontakt med DeepSeek, som var raske med å lukke den, men selv om problemet tilsynelatende ble løst, fungerer dette som en kritisk vekker for KI-startups, virksomheter og sluttbrukere.

Les mer om selve angrepet her.

Sikkerhet er ikke valgfritt

Altfor mange virksomheter fokuserer på å komme seg først ut i det heteste markedet, ofte på bekostning av sikkerheten. Men som denne hendelsen viser, kan én enkelt feilkonfigurasjon føre til datainnbrudd, tap av tillit og alvorlig omdømmetap.

Åpen kildekode-verktøy krever årvåken sikkerhet. Å bruke verktøy som ClickHouse og OAuth2 betyr ikke nødvendigvis plug-and-play. Uten riktige sikkerhetskonfigureringer kan disse verktøyene introdusere store sårbarheter.

Lagring i plain-text (klartekst) er en katastrofe som venter på å skje. DeepSeek sine logger inneholdt chathistorikk og potensielt til og med ukrypterte passord. Å lagre sensitive data på en slik måte er et direkte brudd på grunnleggende cybersikkerhetsprinsipper.

For trusselaktører vil åpne, usikre databaseløsninger som dette være en gullgruve. Angripere som får tilgang, kan muligens bevege seg dypere inn i en organisasjons infrastruktur og få tilgang til å kontrollere kritiske systemer eller laste sensitive brukerdata.

Så hva kan virksomheter gjøre for å unngå dette?

Her er seks nyttige tips:

1. Gjennomfør regelmessige sikkerhetsrevisjoner

Før lanseringen av et produkt/løsning, vil en penetrasjonstest og kodegjennomganger være en utrolig nyttig måte å identifisere sårbarheter.

2. Implementer tilgangskontroller

Lås ned databaser og API-er ved hjelp av rollebasert tilgangskontroll (RBAC) og multifaktorautentisering (MFA). Ingen tjenester bør eksponeres for offentligheten med mindre det er absolutt nødvendig.

3. Krypter sensitiv data

Data i ro og under overføring bør alltid være kryptert. Lagre aldri autentiseringstoken, API-nøkler eller brukerdata i klartekst.

4. Følg prinsippet om minst privilegium (PoLP)

Gi kun tilgang til de som trenger det, og sørg for at hver enkelt tjeneste eller ansatt har de minimumsrettighetene som kreves.

5. Overvåk og loggfør sikkerhetshendelser

Bruk sanntidsovervåkingsverktøy for å oppdage uautorisert tilgang og reagere på potensielle trusler før de eskalerer.

6. Forstå risikoene med åpen kildekode

Åpen kildekode gir mange konfigurasjons- og økonomiske fordeler, men det medfører også økte sikkerhetsrisikoer. Det er viktig å være klar over at ikke alle verktøy er like godt vedlikeholdt eller sikret, og at det er om til hver enkelt virksomhet å sørge for at verktøyene er oppdaterte, samt å gjennomgå sikkerhetsdokumentasjon for å unngå eksponering av systemene sine.

KI-løpet går i et rasende tempo, men vi har ikke råd til å nedprioritere sikkerheten, da en enkelt feil kan eksponere mange millioner av brukere for risiko.